CVE-2021-44228 Citrix Security Advisory for Apache (Log4j RCE 0-day mitigation)

UPDATE 23.12.2021, 15:10 Uhr

Aufgrund eines weiteren CVE’s (CVE-2021-45105) bezüglich der Log4j Schwachstelle hat Citrix erneut Updates für XenMobile Server herausgebracht, s. https://support.citrix.com/article/CTX335705

Updates für diese Versionen stehen zum Download bereit:

XenMobile Server 10.14 RP3: https://support.citrix.com/article/CTX335897

XenMobile Server 10.13 RP6: https://support.citrix.com/article/CTX335875

XenMobile Server 10.12 RP11: https://support.citrix.com/article/CTX335861

Dieses Update sollte schnellstmöglich installiert werden.

UPDATE 16.12.2021, 10.50 Uhr

Für Citrix Endpoint Management (Citrix XenMobile Server) steht ein Update bereit, welches die Log4j Schwachstelle fixt. Bitte so schnell wie möglich das RP2 für XenMobile Server 10.14 installieren: https://support.citrix.com/article/CTX335763

RP5 für XenMobile Server 10.13 wird in Kürze ebenfalls zum Download bereitstehen, der KB Artikel ist bereits online: https://docs.citrix.com/en-us/xenmobile/server/release-notes/release-notes-10-13-rolling-patch-5.html

Der Download für XenMobile Server 10.13 RP5 ist online: https://support.citrix.com/article/CTX335753

In der Dokumentation zu den Rollup Patches findet sich aktuell noch kein Hinweis auf die Log4j Schwachstelle. Von Citrix kam aber folgende Info:

Fixes in This Public Release

- On XenMobile Server, you observe high CPU utilization on server nodes in peak hour.

[From xms_10.14.0.10206.bin] [CXM-102568]

- OnPrem 10.14 RP2 – Upgrade log4j (Remote Code Execution zero-day)

[From xms_10.14.0.10206.bin] [CXM-102844]

- 10.14 RP2 – Remove log4j1.x of Kafka (used in GoogleAnalytics) and upgrade log4j2.x to 2.16.0

[From xms_10.14.0.10206.bin] [CXM-102878]

Original Artikel

Am 09.12.2021 wurde der CVE-2021-44228 publiziert. In diesem geht es um eine Sicherheitslücke im log4j. Die Schwachstelle ist in jeder Version vom log4j enthalten und betrifft zum Grossteil Java Applikationen. In Version log4j 2.15.0 wurde diese Schwachstelle behoben.

Hierzu gibt es den folgenden Citrix Security Advisor Artikel:

https://support.citrix.com/article/CTX335705

Citrix Produkte wie

- Citrix ADC (NetSacler)

- Citrix ADM (Citrix MAS)

- Citrix Gateway

- Citrix Hypervisor (XenServer)

- Citrix ShareFile Storage Zones Controller

- Citrix Workspace App

- App Layering, Delivery Controller, Director, FAS, HDX, Profile Management, PVS, Session Recording, Storefront, Studio, Windows VDA, WEM

- Citrix License Server

- Citrix SD-WAN

sind nicht von der Schwachstelle betroffen.

Die folgenden Produkte sind bei Citrix noch in der Überprüfung:

- Citrix Endpoint Management (Citrix XenMobile Server)

- Citrix Virtual Apps and Desktops (XenApp & XenDesktop) alle anderen Komponenten

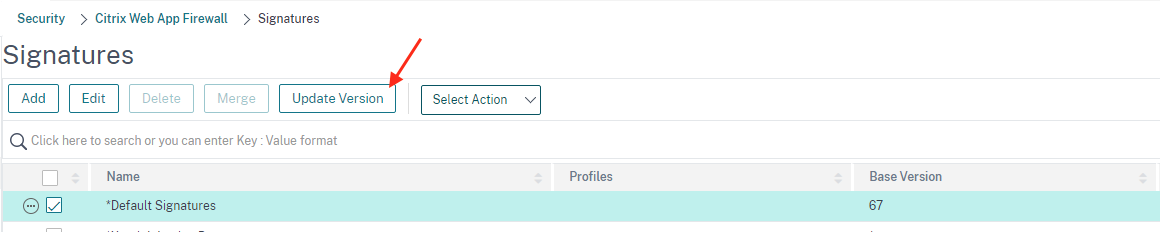

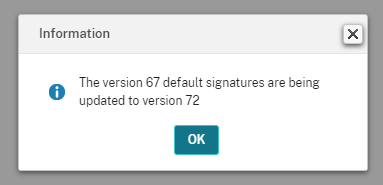

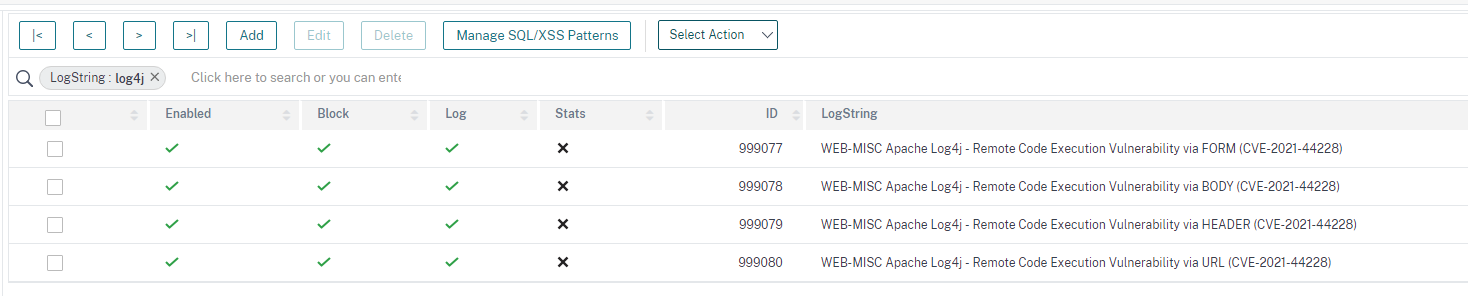

Bei Verwendung der Citrix Web Application Firewall auf dem Citrix ADC (NetScaler) können Applikationen mittels der Web Application Firewall Signaturen gegen diese Schwachstelle geschützt werden. Dazu müssen die Signaturen von Hand aktualisiert werden:

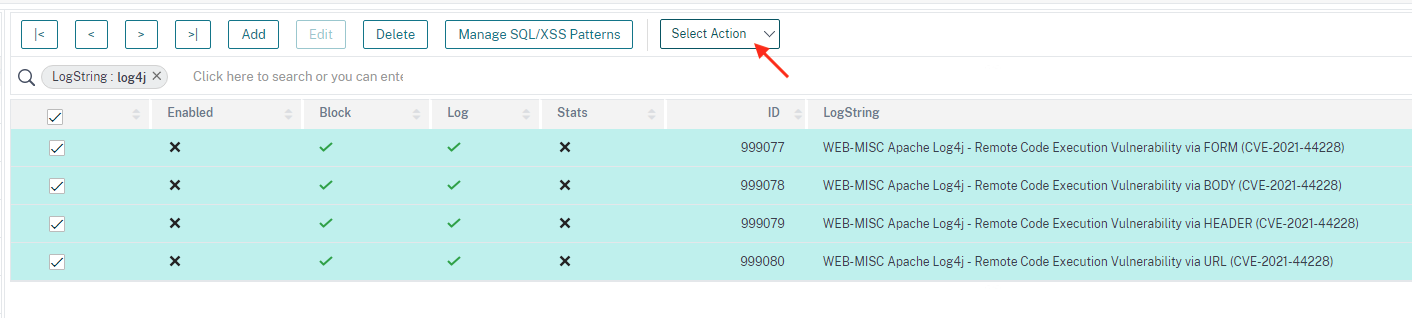

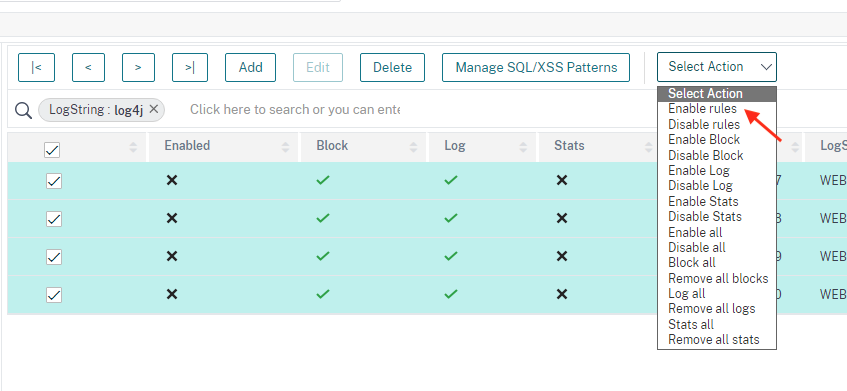

Aktivieren der Signaturen:

Als Alternative, wenn das AppFW Feature nicht lizensiert wurde, kann der Schutz auch mittels Responser Policies gewährleistet werden, hierzu gibt es den folgenden GitHub Eintrag, welcher von den Mitgliedern des Citrix PTEC zur Verfügung gestellt wurde:

https://github.com/mbp-netscaler/ADC

Die Application Firewall Signaturen und die Responder Policies bieten aber keine 100% Sicherheit, daher wird empfohlen, log4j zu aktualisieren oder mindestens den folgenden Eintrag zu setzen: “log4j2.formatMsgNoLookups” auf “true” zu setzen.

https://github.com/Puliczek/CVE-2021-44228-PoC-log4j-bypass-words