NetScaler Kerberos Authentication funktioniert nach dem Windows Update 2022-11 nicht mehr

Kunden, die auf ihrem NetScaler Kerberos verwenden, bekommen nach dem Microsoft November Update ein Problem. Kerberos funktioniert danach nicht mehr mit dem NetScaler und auch weitere Umsysteme sind davon betroffen. Sie erhalten bei einem Login Versuch via NetScaler folgenden Eintrag im System Eventlog des Domain Controllers:

While processing an AS request for target service <service>, the account <account name> did not have a suitable key for generating a Kerberos ticket (the missing key has an ID of 1). The requested etypes : 18 3. The accounts available etypes : 23 18 17. Changing or resetting the password of <account name> will generate a proper key.Es handelt sich dabei um einen Bug im November Update von Microsoft, welcher bereits offiziell bestätigt ist, s. https://learn.microsoft.com/en-us/windows/release-health/status-windows-11-22h2#2953msgdesc

Aktuell ist ein Workaround, aber noch kein Fix vorhanden, s. UPDATE 15.11.2022, 12:36

Kunden sollten das November Update auf Domain Controllern daher zurückhalten, oder den Workaround implementieren.

Sobald eine Lösung existiert, wird dieser Artikel erneut aktualisiert.

UPDATE 15.11.2022, 12:36:

Citrix hat hier einen KB Artikel zu dem Problem veröffentlicht und auch einen Workaround beschrieben:

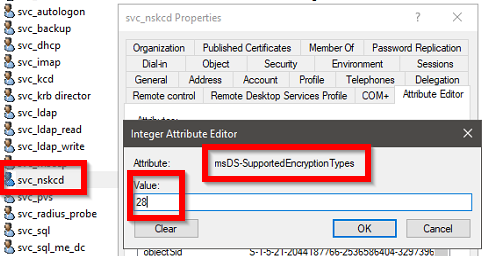

Umgemünzt auf den NetScaler bedeutet dies, dass der KCD Account so modifiziert werden muss, wie in dem Screenshot gezeigt:

Anschliessend funktioniert KCD auch mit gepatchten Domain Controllern wieder.

Sollte das nicht genügen, kann mit folgendem Registry Key das Verhalten bei der Kerberos Signaturüberprüfung angepasst werden, s. https://support.microsoft.com/en-us/topic/kb5020805-how-to-manage-kerberos-protocol-changes-related-to-cve-2022-37967-997e9acc-67c5-48e1-8d0d-190269bf4efb#registry5020805:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc]

«KrbtgtFullPacSignature»=dword:00000000

ACHTUNG: Diese Anpassungen sind nur als Workaround zu verstehen und sollten wieder rückgängig gemacht werden, sobald Microsoft einen Fix für den Fehler bereitstellt!

UPDATE 18.11.2022

Microsoft hat ein OOB Update für Domain Controller veröffentlicht, welches das oben beschriebene Problem löst.

Der offizielle Artikel und die Download Links sind hier zu finden: https://learn.microsoft.com/en-us/windows/release-health/windows-message-center#2961

Nach der Installation des Updates auf allen Domain Controllern ist es möglich RC4 wieder vom KCD Account zu entfernen (Attribut: msDS-SupportedEncryptionTypes, Value: 24) und falls gesetzt, den Reg Key «KrbtgtFullPacSignature» wieder zu entfernen.